เมื่อวันที่ 24 มกราคม 2550 ผมได้ร่วมสัมนากับทาง สำนักงานส่งเสริมอุตสาหกรรมซอฟต์แวร์แห่งชาติ (SIPA) ในหัวข้อการใช้โอเพนซอร์สกับภาครัฐ ตัวผมได้บรรยายหัวข้อซอฟต์แวร์โอเพนซอร์สกับความมั่นคงปลอดภัยของข้อมูลในภาครัฐ ให้กับตัวแทนในแต่ละกระทรวงได้รับฟัง ซึ่งเป็นที่แรกที่ได้กล่าวถึงแนวคิดเครือข่ายตื่นรู้ หรือที่เรียกเป็นภาษาอังกฤษที่เรียกว่า Energetic Network หลังการบรรยายเสร็จสิ้นได้มี ผู้สนใจจำนวนมาก ผมจึงถือโอกาสนี้มาเรียบเรียงการบรรยายในครั้งนั้นเป็นการเขียนบทความในครั้งนี้ ซึ่งบางท่านคงได้รับอ่านบทคามนี้มาบ้างแล้วจากนิตยสารบางเล่มที่จำหน่ายในปัจจุบัน

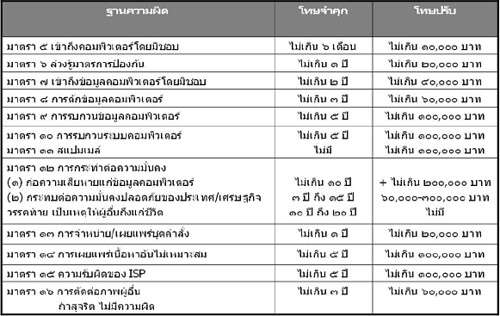

1. สาระสำคัญของ พ.ร.บ. ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ ปี พ.ศ. 2550

เมื่อมีการประกาศใช้ พ.ร.บ. ว่าด้วยการกระทำผิดทางคอมพิวเตอร์ขึ้น โดยการประกาศนี้มีโครงสร้างดังนี้

- คำนิยาม ชนิดการใช้งานคอมพิวเตอร์ ที่ใช้ใน พ.ร.บ. ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ ฯ

- หมวดที่ 1 ความผิดเกี่ยวกับคอมพิวเตอร์

- หมวดที่ 2 พนักงานเจ้าหน้าที่

ในส่วนคำนิยาม อยู่ใน มาตรา 3 ซึ่งให้ความหมายและคำจำกัดความ ระบบคอมพิวเตอร์ ข้อมูลคอมพิวเตอร์ ข้อมูลจราจรคอมพิวเตอร์ , ผู้ให้บริการ ซึ่งประกอบด้วย ผู้ให้บริการแก่ผู้อื่นในการเข้าสู่อินเตอร์เน็ท , ผู้ให้บริการเก็บรักษาคอมพิวเตอร์เพื่อประโยชน์กับบุคคลอื่น และ ผู้ใช้บริการ

หมวดที่ 1 ความผิดเกี่ยวกับคอมพิวเตอร์ ประกอบด้วยมาตรา 5 ,6,7,8,9,10,12 และ การใช้คอมพิวเตอร์ในการกระทำผิด ได้แก่ มาตรา 11,13,14,15,16

หมวดที่ 2 พนักงานเจ้าหน้าที่ ซึ่งในมาตรา 26 ผู้ให้บริการต้องเก็บข้อมูลจราจรทางคอมพิวเตอร์ (ที่ได้ระบุไว้ในมาตรา 3) ไว้ไม่น้อยกว่า 90 วัน ซึ่งชนิดของผู้ให้บริการประกอบด้วย 4 ประเภทได้แก่

- ผู้ประกอบกิจการโทรคมนาคม

- ผู้ให้บริการเข้าถึงระบบเครือข่ายคอมพิวเตอร์ ได้แก่ ISP , หน่วยงานราชการ , บริษัท , สถาบันการศึกษา , ผู้ให้บริการในการเข้าถึงระบบเครือข่ายในหอพัก , ร้านอาหาร , โรงแรม

- ผู้ให้บริการเช่าระบบคอมพิวเตอร์ หรือที่เรียกว่า Hosting Services Provider

- ผู้ให้บริการร้านอินเตอร์เน็ท

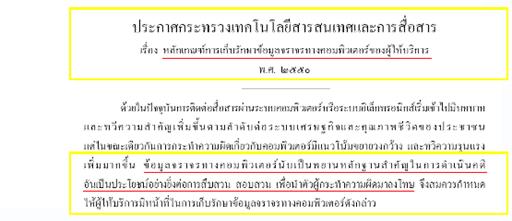

โดยมีประกาศกระทรวงเทคโนโลยีสารสนเทศและการสื่อสาร เรื่อง หลักเกณฑ์การเก็บรักษาข้อมูลจราจรทางคอมพิวเตอร์ของผู้ให้บริการ ปี 2550 ซึ่งมีสาระสำคัญกล่าวว่า "ข้อมูลจราจรทางคอมพิวเตอร์นับเป็นพยานหลักฐานสำคัญในการดำเนินคดี อันเป็นประโยชน์อย่างยิ่งต่อการสืบสวน สอบสวน เพื่อนำตัวผู้กระทำความผิดมาลงโทษ จึงสมควรกำหนดให้ผู้ให้บริการมีหน้าที่ในการเก็บรักษาข้อมูลจราจรทางคอมพิวเตอร์ดังกล่าว" ซึ่งระบบเก็บรักษาความลับของข้อมูลที่จัดเก็บ มีการกำหนดชั้นความลับในการเข้าถึงข้อมูลดังกล่าว เพื่อรักษาความน่าเชื่อถือของข้อมูล และไม่ให้ผู้ดูแลระบบสามารถแก้ไขข้อมูลที่เก็บรักษาไว้ เช่น การเก็บไว้ใน Centralized Log Server หรือการทำ Data Archiving หรือ Data Hashing

แนวทางการสืบหาผู้กระทำผิด (Chain of Event) ตาม พ.ร.บ. คอมพิวเตอร์

1. Who ใคร

2. What ทำอะไร

3. Where ที่ไหน

4. When เวลาใด

5. Why อย่างไร

เนื่องจากรับส่งข้อมูลผ่านเครือข่ายคอมพิวเตอร์ เป็น Real Time ไม่สามารถดูย้อนหลังได้ การที่จะสามารถดูย้อนหลังได้ ต้องมีการเก็บบันทึกข้อมูล ที่เรียกว่า Log และเพื่อเก็บรักษาข้อมูลดังกล่าว

และป้องกันไม่ให้หลักฐานข้อมูลนั้นเปลี่ยนแปลงได้ จึงควรมีการทำ Chain of Custody คือเก็บบันทึกรักษาข้อมูลจราจรขึ้น และนี้เองคือสาระสำคัญของการออกกฏหมายฉบับนี้เพื่อป้องปราบ และเก็บบันทึกหลักฐาน เพื่อสืบสวนสอบสวน หาผู้กระทำผิดมาลงโทษ ดังนั้นการจัดหาเทคโนโลยีเพื่อเก็บรักษาหลักฐานข้อมูล เป็นเรื่องที่ซับซ้อน เราจึงมีแนวคิดเพื่อจัดหาเทคโนโลยีมาแก้ไขปัญหา และลดความซับซ้อนนี้ขึ้น เรียกว่า " การสร้างเครือข่ายตื่นรู้ "

2. คำนิยามการสร้างเครือข่ายตื่นรู้ องค์ประกอบสำคัญในด้านความมั่นคงปลอดภัยทางข้อมูลสารสนเทศ คือ เทคโนโลยี คน และ กระบวนการ สิ่งที่สามารถ ควบคุมได้ง่ายที่สุดคือ เรื่องเทคโนโลยี ถึงแม้จะไม่มีเทคโนโลยีใดทที่ทำงานแทนคนได้หมด และไม่มีเทคโนโลยีใดที่ป้องกันภัยคุกคามได้สมบูรณ์แบบ หากเราควบคุมเทคโนโลยีที่นำมาใช้ได้ และรู้ทันปัญหาที่เกิดขึ้น ประหยัดงบประมาณในการทุน ใช้ได้อย่างคุ้มค่า เราก็สามารถนำส่วนที่ต้องลงทุนทางเทคโนโลยีที่เหลือใช้ มาอบรมเจ้าหน้าที่พนักงานให้เกิดองค์ความรู้ และ จัดหากระบวนการเพื่อสร้างมาตรฐานด้านความมั่นคงปลอดภัยทางข้อมูลสารสนเทศ ได้อย่างมีทิศทางมากขึ้น ดังนั้นในการสร้างเครือข่ายตื่นรู้จึงเป็นการ สรุปการจัดหาเทคโนโลยี มารองรับเครือข่ายคอมพิวเตอร์ เพื่อจัดหาเทคโนโลยีด้านความมั่นคงปลอดภัยทางข้อมูล สมบูรณ์แบบ ที่เราสามารถระบุตัวตนของผู้ใช้งาน ระบุลักษณะการใช้งาน และบันทึกข้อมูลการใช้งานตามความเหมาะสมที่เกิดขึ้น สามารถยืนยันหลักฐานเพื่อใช้ในการสืบสวนสอบสวนหาผู้กระทำผิดทางคอมพิวเตอร์ ทั้งในองค์กร และนอกองค์กรได้อย่างมีความสะดวกมากขึ้น มีประสิทธิภาพ และมีประสิทธิผลตามมา

3. จุดประสงค์การสร้างเครือข่ายตื่นรู้

3.1 ลดค่าใช้จ่ายในการนำเทคโนโลยีด้านความปลอดภัยข้อมูล มาใช้เพื่อรองรับกับ พ.ร.บ. ว่าด้วยการกระทำผิดทางคอมพิวเตอร์

3.2 เพื่อทราบถึงที่มาที่ไปของภัยคุกคามที่อาจเกิดขึ้นภายในองค์กร

3.3 เพื่อระบุตัวตนการใช้งาน และเก็บบันทึกประวัติพฤติกรรมการใช้งานบนเครือข่ายคอมพิวเตอร์

3.4 เพื่อจัดทำเป็นโครงสร้างในการออกแบบเครือข่ายให้ปลอดภัยอย่างยั้งยืน

4. องค์ประกอบ เครือข่ายตื่นรู้ (Energetic Network)

4.1 การจัดเก็บคลังข้อมูล (Inventory)

4.2 การระบุตัวตน (Identity)

4.3 การเฝ้าระวังและวิเคราะห์ผล (Monitoring & Analysis)

4.4 การควบคุม (Control)

4.5 การจัดเก็บเหตุการณ์เพื่อเปรียบเทียบตามมาตรฐาน (Compliance)

พบกันตอนหน้า จะอธิบายรายละเอียดในแ่ต่ละส่วน และแนวทางปฏิบัติ

credit : Nontawattana Saraman

หัวหน้าทีมพัฒนาวิจัยเทคโนโลยี SRAN

**Hidden Content: To see this hidden content your post count must be 2 or greater.**

Reply With Quote

Reply With Quote